防禦

垃圾及病毒郵件是電子郵件系統所面臨最嚴重的問題之一。雖然現在一般企業的網路都有邊界控制路由來為安全把關,但是在系統軟體日趨複雜的情況下,很多惡意軟體專鑽旁門左道,卻也往往會防不勝防。透過良好的偵測機制來進行防禦是安全的重要觀念之一,偵測攻擊就如同偵測火災或是其他災害一樣,若能夠越早偵測並防禦它,就越容易將之消滅或降低損失。

動態屏除

有幾種直截了當的方法可以用來避免因垃圾郵件重壓而導致的郵件伺服器超載現象。例如,如果郵件伺服器上沒有對應的接收者,該郵件便不會再經病毒掃描或內容分析,而是直接被拒。然而,這可能會引起垃圾郵件者用冗長的用戶名單(所謂的字典攻擊)去逐一探測存在於系統中的有效用戶名。所以,有時,人們只能選擇沉默地接受或是丟棄它們,而不能將任何有關於系統是否接受的提示傳回給垃圾郵件者。

許多垃圾郵件來自不具備完全合格網域名稱的主機;或是來自於在反向DNS查詢中沒有任何記錄的IP位址。它們可被用來掩護垃圾郵件。但我們應小心,這樣簡單的判別也可能會殺掉“正常郵件”。

例如,出於私人原因,很多人並不將他們的IP位址置於反向DNS的記錄中,以此來避免人們直接使用IP位址來搜集網域名稱資訊。某些人僅將他們的郵件主機名以“A 紀錄”形式置於DNS伺服器,而非“MX 紀錄”,以求該郵件伺服器不會被垃圾郵件者當作目標。或者,某些人的規劃中使用不同的SMTP主機來收發郵件,或是需要經由郵件中繼。針對那些例外的情形,您必須用白名單列表來補救之;當伺服器在被垃圾郵件攻擊時,對於您已獲知的人們不會去接受郵件的那些來源,您最好將它們放入黑名單。

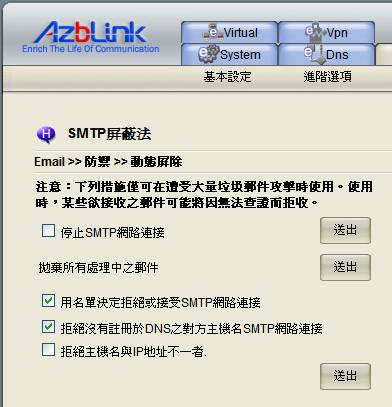

當垃圾郵件量超出“病毒掃描”和“內容過濾”的處理能力時,我們可能要在那些郵件被處理之前就封鎖掉SMTP連接。在Email >> 防禦 >> 動態屏除 處操作時,您會看到有幾個核取方塊。

停止SMTP網路連接

意即直接拒絕郵件的存取。在遭受大量惡意郵件攻擊時,為避免網路因而癱瘓,這是最直接也是最迫不得已的暫時處理方式。可利用在SMTP網路連接暫停之時,盡快將異常郵件做適當的處理,因應措施作好之後將主機重新啟動,SMTP即會自動重新連線。

拋棄所有處理中之郵件

一般郵件在送進郵件伺服器後,郵件伺服器會有分發派信的處理動作,但若在遭受大量惡意郵件攻擊時,突然湧進的大量郵件會讓郵件伺服器太過忙碌而無法回應,所以當察覺郵件伺服器有異常狀況無法回應時,可暫時先拋棄此階段充塞阻擋在郵件伺服器裡所有處理中之郵件,好讓郵件伺服器能儘速恢復正常運作。

用名單決定拒絕或接受SMTP網路連接

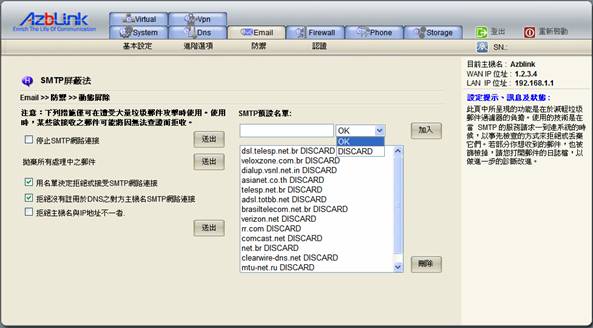

選擇此條件須搭配畫面右方之“SMTP預設名單”,您可依此功能建立黑名單與白名單,讓系統依此名單去篩選郵件。

拒絕沒有註冊於 DNS之對方主機名SMTP網路連接

垃圾郵件通常多利用xDSL的環境和網路行銷軟體來作為垃圾郵件的傳送管道。此條件會讓郵件伺服器在收信的同時,反查對方郵件伺服器的網域名稱是否在網路名稱伺服器(DNS)中有註冊,若在網路名稱伺服器中查無此網域名稱,它會判斷此為垃圾郵件而予以拒收。

拒絕主機名與IP地址不一者

同上,垃圾郵件通常多利用xDSL的環境和網路行銷軟體來作為垃圾郵件的傳送管道。假若郵件伺服器在收信的同時,還能夠反查對方郵件伺服器的IP 位址是否在網路名稱伺服器(DNS)中有註冊,並比對與寄件者的網域名稱是否有一致,倘若比對不一致,它就會認定這是經由xDSL 的發信軟體所發出,判斷此為垃圾郵件而予以拒收。不過,在網路世界中,絕大部分的郵件伺服器皆無在DNS中設定反向查詢,意即您如果選用此屏除條件,將得承擔可能漏失重要郵件的風險,故不建議使用。

正如指出的那樣,那些行為也會封鎖掉您本來想要接受的郵件。為補救之,您需將那些主機或它們的IP位址填入“SMTP 預設名單”並將之標識為“OK”。對於那些顯然是您不願意從之接收郵件的主機,將它們標識為“DISCARD”就可以了。當與SMTP 預設名單相關的核取方塊被選定時,“SMTP 預設名單”即會被使用。

但我們怎樣搜集這個要封鎖的列表呢?這需要一些分析。請記住:沒必要用這個方法去封鎖掉所有的垃圾郵件,因為正常郵件也有可能會被誤刪;我們要做的只是將處理量降至“病毒掃描”和“內容過濾”可以應付的水準即可。

區域封鎖

如果您有機會看一下垃圾郵件所用的IP位址統計資料,您可能會覺得很驚訝,它們來自數以萬計的不同IP。這種IP欺騙可以通過在IP標頭偽造來源IP位址來做到。如今,大多數閘道應該已經有“入口過濾”功能,它可以拒絕那些雖然在網路內,但卻是來自於外部的資料封包的來源IP位址;或是有“出口過濾”功能,拒絕、丟棄那些被封鎖或異常的來源IP位址,或者是擁有外部網路IP位址,但實際上卻是源於內部的資料封包。如果是這樣的話,我們可以假設那些垃圾郵件是從垃圾郵件發送者控制的公開的代理伺服器或主機,以跳躍IP位址的形式發出的。

很多IP位址只被垃圾郵件發送者使用一次而已。所以,封鎖某特定IP可能一點用都沒有。因此,我們要嘗試對這些搜集到的IP做反向DNS查詢,以此來檢查與之相關聯的功能變數名稱。

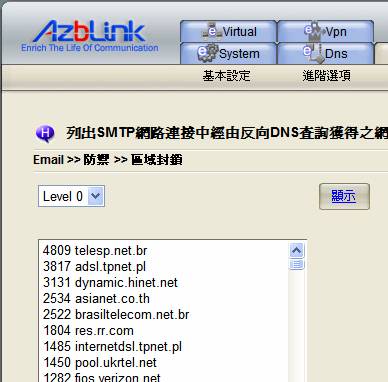

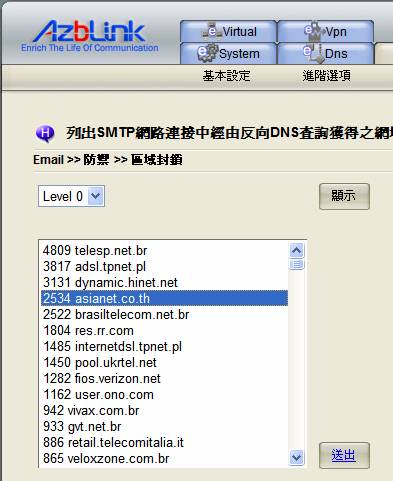

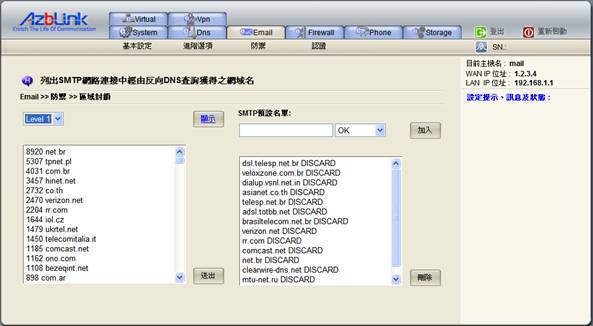

區域封鎖是利用進階的篩選來達到有效封鎖的目的。在列出 SMTP網路聯接中經由反向DNS查詢獲得之網域名的畫面中,按下‘顯示’的按鈕,便可利用郵件系統在收送郵件時所記錄的日誌資訊來分析異常之郵件,不需要檢視郵件內容而影響系統效能,同時也可達到異常郵件之偵測。

左側列表框即是解析經由反向DNS查詢獲得之網域名的結果。於列表框中可看到文數字並列;數字所代表的是存取郵件伺服器的次數,而文字則是表示網域名。

在了解列表框中文數字所代表的意義之後,我們看到,當某些寄件者發送超過一定數量的郵件時,可由此判斷其郵寄行為是不屬於正常郵寄模式。

利用資料探勘的技術,從電子郵件日誌檔中發掘其蘊含之郵件傳送行為模式,進行關聯組合屬性分析,再配合探索式規則將其行為模式作屬性歸納,針對大量異常與出現頻率高的關聯組合進行對照分析。此部分總共可做三層的離析,離析的結果可作為管理者判斷的參考指標,哪些是在現實中根本不相干的,可選擇出來按下提交送出,隨即就能將之列入到黑名單。

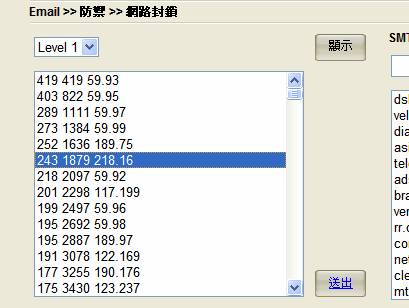

下面的圖示展示了此方案的執行情況。“Level 0”、“Level 1”和“Level 2”展示了功能變數名稱的不同層次。通過對資訊進行分類,就可以容易地得知垃圾郵件的來源。可先排除掉最不可能的情況,如平時絕不會去接觸到的冷僻的國家之代碼,我們可僅用封鎖“國家代碼”來對付某些垃圾郵件,也就可以以此減輕些許工作負載。

總之,您把那些可疑網域名稱加進限制列表即可。

列表框中的第一欄由高到低展示了來自某特定網域名稱的連接次數。如果來自某些網域名稱的郵件中有99%被分類為垃圾郵件,那我們將那些網域名稱加入列表,不必處理而直接丟棄即可。

然而,如果您有機會使用“Level 2”分析,很多IP位址並不能通過反向DNS查詢來看到;它們會被標識為“unknown”。若將“反向DNS查詢”當作拒收郵件的標準,那所有來自“unknown”的郵件都會被拒。正如我們此前提及的,這樣做也可能會封鎖掉合法的郵件伺服器。所以,我們需要對“unknown”做更詳細一些的分析。

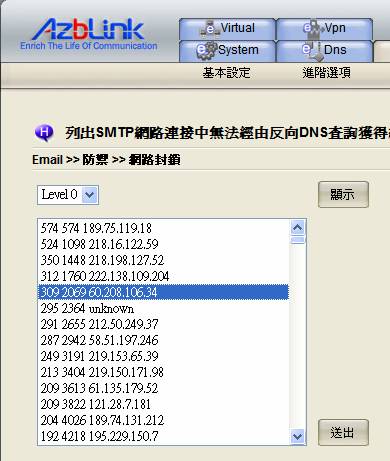

網路封鎖

此處的功能用於分析那些通過反向DNS查找無法解決的IP地址。第一欄指出了來自某IP位址或網路的連接次數,也是由多至少排列的;第二欄是自上而下的累積值。我們列舉一例,在列出 SMTP網路聯接中無法經由反向DNS查詢獲得網域名之IP的畫面裡,按下顯示之後,出現的數字所代表的意思分別是 出現次數 累計次數 IP位址 。以「309 2069 60.208.106.34 」這一行數字來說,所告訴我們的訊息是,從60.208.106.34那一端的IP位址來存取我方郵件伺服器之次數有309次,在所有‘unknown’離析出來的數據資料裡之目前累計的次數總計2069次。

請注意:如果您在Level 1的篩選中選擇或鍵入“218.16”至SMTP限制列表,那將會封鎖所有來自“218.16.*.*”的IP地址。

SMTP連接包括所有連接郵件伺服器的嘗試。人們送出郵件的行為,也是SMTP連接。所以,您將看到列表中呈現某些“私有IP地址”。有時,如果您看到某些特定IP位址從您的本地網路往外發送許多郵件,那就不是一個好信號。它可能意味著該機器感染了病毒。當SMTP連接使用帳號和密碼來進行驗證,SMTP限制列表則不會封鎖它。若欲封鎖之,應至 Border Control >> 連線 >> 更新封鎖的主機 在邊界控制路由黑名單中操作。

處理垃圾郵件的過程包括病毒掃描、內容分析後做標識,如果這些工作並不佔用該機器太多的CPU處理時間,那可能沒必要採用上述的方法。不過,在某些環境下,那些方法對減輕系統工作量是非常有幫助的。

|