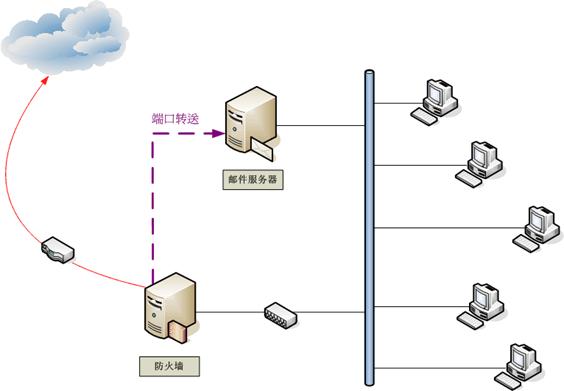

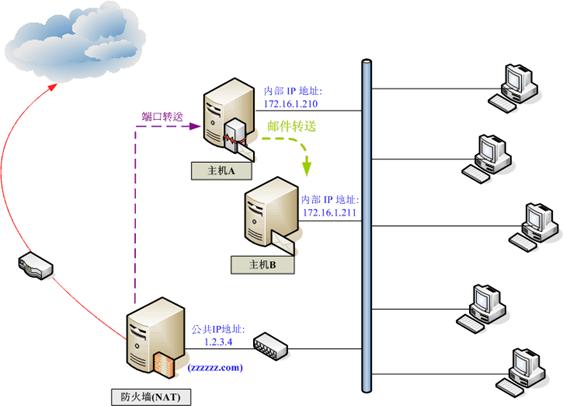

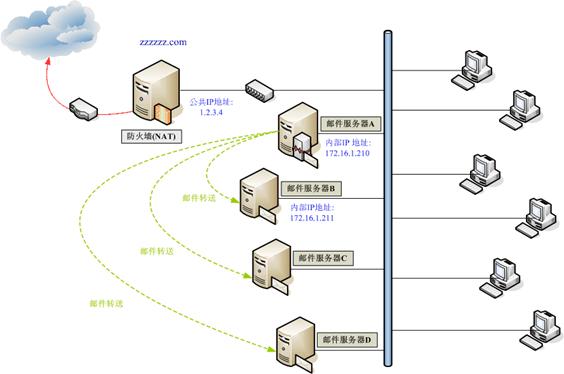

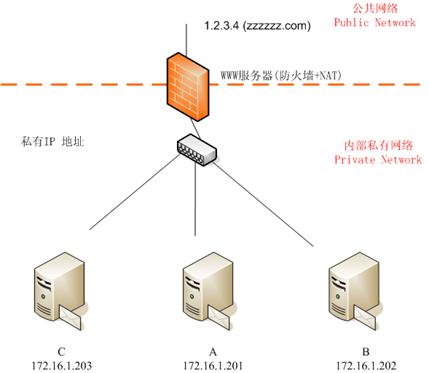

高级应用源起动机让我们从下面的情景出发。假设您的办公室网络是由一个具有NAT(网络地址转换)功能的防火墙保护的。此防火墙的因特网界面拥有公共IP地址,而本地办公室网络的界面则是使用私有IP地址的(192.168.0.0/16, 172.16.0.0/12, 10.0.0.0/8)。这在办公室中是一个很常见的情形。当防火墙所在的主机容量有限无法再安装其它软件时,我们通常会将程序安装到一个独立的机器中,并用“端口转送”功能将相关的通信从因特网发送到此机器中。

大多数的防火墙早先只支持取决于TCP/UDP/IP层级的操作,并不具有在较高层级应用的处理逻辑。在这种情况下,上图中的邮件服务器通常接受与一个特定公共IP地址的TCP传输端口25相关的通信。防火墙只传送与目的传输端口TCP 25相匹配的目的IP地址的通信至邮件服务器,它并不处理任何相关协定基于TCP传输端口25的邮件(称为SMTP)。

这个方案会工作得很好。但慢慢的,邮件服务器会拥有越来越多的用户。因而其响应会变得越来越慢。网络频宽、邮件服务器的处理能力,或是储存空间的因素都会导致邮件服务器响应速度变慢。通常,办公室本地网络的频宽需要被仔细地重新分割,将不同的人们置于不同的子网络中。如果这种情形发生在因特网入口的频宽处,您可以考虑升级办公室的因特网入口频宽。但是针对办公室中人们单纯的电子邮件应用事项,常规做法是为之新增较高的处理能力或是储存空间的机器。

简单地用更强大的机器替换掉现有的邮件服务器并没有多大意义,因为现有的机器并没有坏掉。它仍然在运作,只是不能负载更多而已。为保护现有投资,增加一台机器,让这两台机器一起工作是比较合理的。针对这类问题,我们将会详细阐述其解决方法。

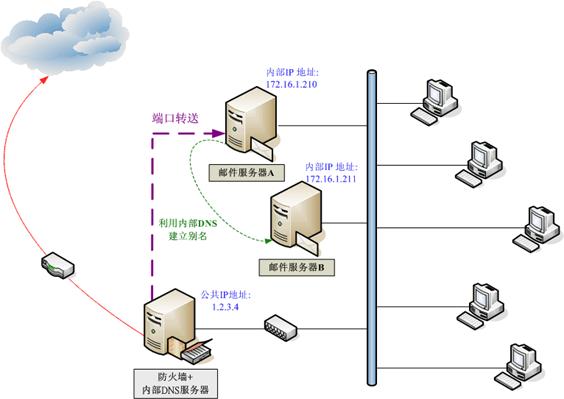

我们加诸更多的要求︰防火墙仅有ISP提供的一个公共IP地址。打算再向防火墙内部的办公室网络新增一台电子邮件服务器。我们将数据总结如下︰

- 域名: zzzzzz.com ( 假设这是合法的域名)

- 公共IP地址: 1.2.3.4

因为没有其它的公共IP地址,公共存取DNS服务器的MX记录只能被设置为1.2.3.4。

- 在防火墙内邮件主机的内部IP地址: 172.16.1.210

防火墙中的端口转送功能被开启,用来传送目的IP地址为1.2.3.4 TCP传输端口25的通信至172.16.1.210。有了这些讯息,我们将开始探究解决方案。

可能的扩展升级方案(记住︰考虑方案时,只有一个公共IP地址可用)

方案一:电子邮件别名(+内部DNS服务器)(不好的方案)

通常,“端口转送”只能传送拥有TCP/UDP传输端口的特定IP地址的通信给一台机器。为将邮件分送给若干机器,在应用层级上(电子邮件协定上)需要有处理的逻辑。电子邮件别名是将一封抵达某特定别名的邮件传送到某个或多个电子邮件帐号的方法之一。

在邮件服务器A处,可能已存在着很多的用户帐号。从n+1个用户开始,帐号会被新增到机器B上。我们需要在邮件服务器A上设一个别名(如user101),此别名有如下讯息︰

user101设别名 在 邮件服务器A ( user101 在 主机B)

通常,这只是新增一个邮件帐号至邮件服务器A上的别名“user101”。以前,电邮帐号通常是user101@ipaddress的格式(如user101@172.16.1.211)。但如今大多数的邮件服务器都不接受这种类型的邮件帐号了。所以,您至少应将user101@b.fakeddomain这样的邮件地址置于邮件服务器A上的别名“user101”中。因特网DNS服务器上并不能查询到“fakeddomain”(例如︰private.z),您只能将它们放入您私有网络的DNS服务器中。

工作还未完成。机器B也需要配置为可以接受如user101@b.private.z这样的邮件地址。但所有用户应不会意识到“b.private.z”的事情,他们将使用user101@zzzzzz.com这样的邮箱来联系公司内部的用户或因特网上的其它人的邮件帐号。

显然,这不是一个好的方案,它牵涉到太多的细节,这很难去维护。例如,机器B中的用户如何发送邮件给邮件服务器A呢?两台机器都是邮件服务器,都自认为是“zzzzzz.com”。您可能需要做类似这样的事情︰将邮件服务器A中的用户新增到B机器的别名清单中。

下面的方案是我们建议的使用企业版电子邮件服务器的解决方案。(记住︰当考虑该解决方案时,只有一个公共IP地址是可用的。)

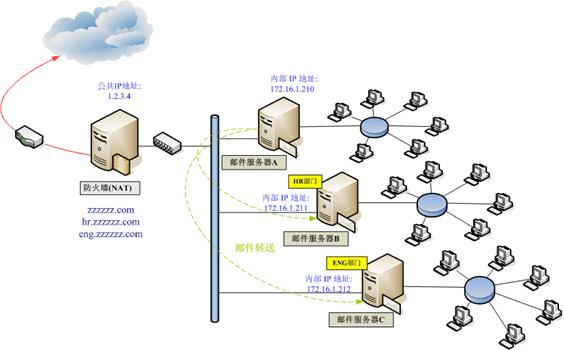

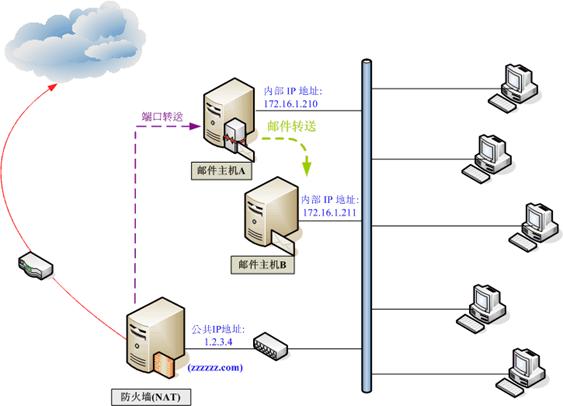

方案二: 建议的邮件服务器的解决方案在下面的图表中,邮件主机 A是Azblink企业版电子邮件服务器。我们要为HR部门增加一台新的服务器。邮件服务器A处的用户拥有user@zzzzzz.com格式的邮件帐号,但邮件服务器B处的用户则是使用user@hr.zzzzzz.com的邮件帐号。

在防火墙外,zzzzzz.com(mail.zzzzzz.com) hr.zzzzzz.com 以及 eng.zzzzzz.com 都指向同一个 IP地址1.2.3.4。防火墙上的端口转送功能如前所设。为HR部门新设的服务器B在防火墙内拥有私有IP地址172.16.1.211。

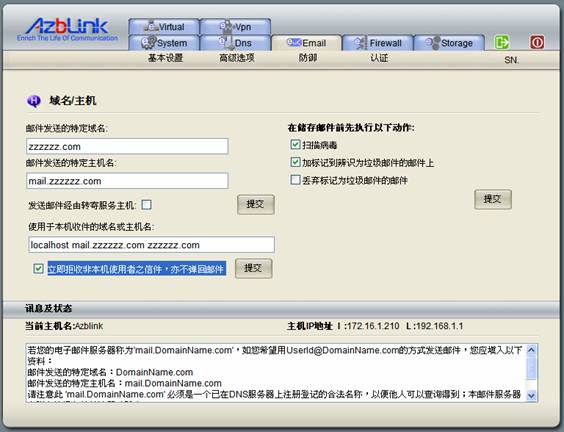

在机器B上,外发的邮件需要设置成user@hr.zzzzzz.com的格式。在Azblink企业版电子邮件服务器选单下可以完成这以设置:Email >> 基本设置 >> 域名/主机

使用于邮件发送的特定域名: hr.zzzzzz.com

邮件发送的特定主机名: hr.zzzzzz.com

使用于本机收件的网域名或主机名: localhost hr.zzzzzz.com zzzzzz.com mail.zzzzzz.com

在主机 A , 它是

使用于邮件发送的特定域名: zzzzzz.com

邮件发送的特定主机名: mail.zzzzzz.com

使用于本机收件的网域名或主机名: localhost mail.zzzzzz.com zzzzzz.com hr.zzzzzz.com

假设公共DNS注册的MX记录中,您的邮件服务器的原始设置是“mail.zzzzzz.com”)

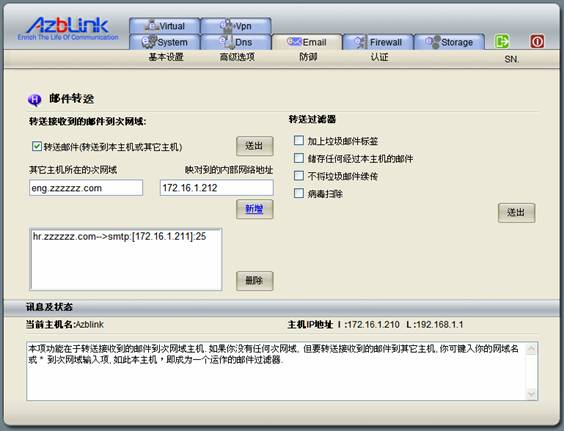

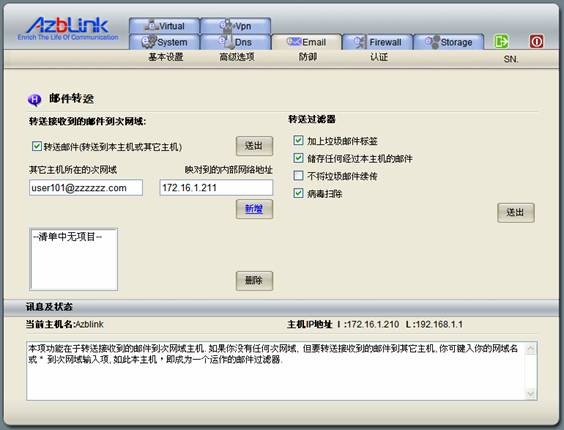

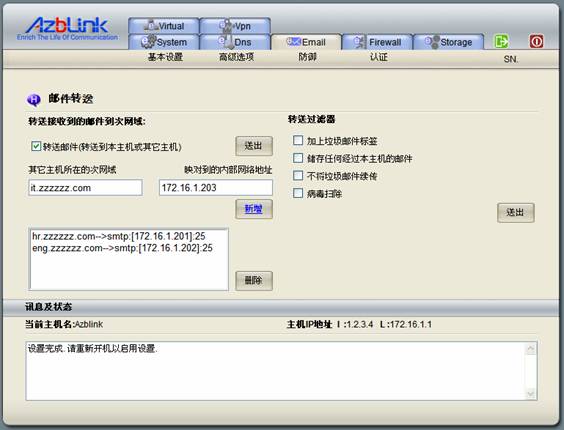

需要从Web管理界面处在A机器上再做一件事情︰Email >> 高级选项 >> 邮件转送 ,打开“转送到别的主机”。

以私有IP地址为“172.16.2.211”的“hr.zzzzzz.com”, 添加“次网域”进此清单。则所有格式为XXX@hr.zzzzzzz.com的邮件都将首先到达机器A。然后,机器A会将它们传送给机器B。

这样,当您在机器B上为HR部门添加新用户后,就不需要再回到机器A去做其它的设置了。

如果您又打算也为工程部门添加一个邮件地址如XXX@eng.zzzzzz.com的服务器,依照类似的模式来处理就可以了,如工程部门新设置的服务器C在防火墙内拥有私有IP地址172.16.1.212。(记住︰这是在您只有一个公共IP地址的前提下,我们必须得用该模式去分发邮件。)

在主机C上,外发的邮件需要设置成user@eng.zzzzzz.com的格式。在Email >> 基本设置 >> 域名/主机

使用于邮件发送的特定域名: eng.zzzzzz.com

邮件发送的特定主机名: eng.zzzzzz.com

使用于本机收件的域名或主机名: localhost eng.zzzzzz.com zzzzzz.com mail.zzzzzz.com

在主机A上 , 它是

使用于邮件发送的特定域名: zzzzzz.com

邮件发送的特定主机名: mail.zzzzzz.com

使用于本机收件的域名或主机名: localhost mail.zzzzzz.com zzzzzz.com hr.zzzzzz.com eng.zzzzzz.com

在A机器上的Email >> 高级选项 >> 邮件转送︰以私有IP地址为“172.16.1.212”的“eng.zzzzzz.com”, 添加“次网域”进此清单。则所有格式为XXX@eng.zzzzzzz.com的邮件都将首先到达机器A。然后,机器A会将它们传送给机器C。

这样,当您在机器B上为HR部门新增新用户后,就不需要再回到机器A去做其它的设置了。

如果您又打算也为工程部门新增一个邮件地址如XXX@eng.zzzzzz.com的服务器,依照类似的模式来处理就可以了,如工程部门新设的服务器C在防火墙内拥有私有IP地址172.16.1.212。(记住︰这是在您只有一个公共IP地址的前提下,我们必须得用该模式去分发邮件。)

在主机C上,外发的邮件需要设置成user@eng.zzzzzz.com的格式。

在Email >> 基本设置 >> 域名/主机

使用于邮件发送的特定域名: eng.zzzzzz.com

邮件发送的特定主机名: eng.zzzzzz.com

使用于本机收件的网域名或主机名: localhost eng.zzzzzz.com zzzzzz.com mail.zzzzzz.com

在主机A上 , 它是

使用于邮件发送的特定域名: zzzzzz.com

邮件发送的特定主机名: mail.zzzzzz.com

使用于本机收件的网域名或主机名: localhost mail.zzzzzz.com zzzzzz.com hr.zzzzzz.com eng.zzzzzz.com

在A机器上的 Email >> 高级选项 >> 邮件转送︰以私有IP地址为“172.16.1.212”的“eng.zzzzzz.com”, 新增“次网域”进此清单。则所有格式为XXX@eng.zzzzzzz.com的邮件都将首先到达机器A。然后,机器A会将它们传送给机器C。

这种配置的好处是︰省却资料变动时要多方设置的麻烦。当您在机器B或机器C上为HR / ENG部门新增新用户后,皆不需要再多费一番功夫回到机器A去做任何的设置。

但是,尽管您有Eng服务器和HR服务器,如果想让所有用户的邮件地址都拥有XXX@zzzzzz.com的格式要怎么做呢?这需要较多的工作。我们将在下面的方案中介绍之。

(记住︰当得出该解决方案时,只有一个公共IP地址是可用的。)

方案三:在新增一个服务器后,让所有用户的邮件地址都能拥有相同的邮件帐号格式。

这种情况下,您不需要在公共DNS记录中去注册另一台服务器。在机器B上,您需要在Email >> 基本设置 >> 域名/主机 处如下设置︰

使用于邮件发送的特定域名: zzzzzz.com

邮件发送的特定主机名: mail2 (or mail2.zzzzzz.com )

请一定不要将机器B设置成“转寄服务客户端”来外发电子邮件。

对于目前的Azblink电子邮件系统来说,如果它被设置为“转寄服务客户端”,那它就不能接收邮件,只能外发邮件。将“转寄服务客户端” 设计为“只能发送邮件”,是为了避免在某些情况下邮件未能被送出而一直待在“转寄服务客户端”中。

您应该注意到了我们并没有赋予机器B“完备资格的主机名”-因为它没有在任何一台公共DNS服务器上注册过。通常,该机器使用公共IP地址会是一个缺陷。但此处并非是这样的情况,它拥有“私有IP地址”,所有的外发网络数据封包都会由防火墙进行处理,从而将IP标头中的来源IP地址转化为防火墙的公共IP地址。所以,每个人用此机器外发邮件都会是安全的。

在主机 A, 它是

使用于邮件发送的特定域名: zzzzzz.com

邮件发送的特定主机名: mail.zzzzzz.com

这取决于您对所在机构的邮件设置事项所规定的政策。某些机构的SMTP主机和POP3主机是不同的。如果您想要强制所有人都用A机器去外发邮件,那必须要考虑到这样的情况︰如果A机器上的SMTP要求验证,而那些用户在A机器上却并没有帐号。最简单的模式是︰在Email >> 高级选项 >> 转寄服务控制,您只要将子网络设置为允许其中的任何主机都能外发邮件,将“不接受任何客户端程序经由SMTP SASL认证来传送邮件”勾取送出即可。但当您有自防火墙的“端口转送”时,这不是一个好主意,除非邮件服务器与防火墙在同一台机器上。

原因是︰当进行“端口转送”时,防火墙会编辑IP标头中来源端 IP地址,以使数据封包“看起来像”源自于防火墙。换句话说,如果“端口转送”被用来传送通讯至内部服务器,所有从因特网至内部服务器的数据封包会看起来都像是源自于防火墙的“eth1”界面,邮件服务器会允许它们从因特网传送进来,尽管您只是指定了自己的子网络可以允许传送。所以,如果您打算这么做,您应仔细检查子网络是否覆盖了防火墙。这会使用户相对容易地从不同的机器外发邮件。

要在机器B上新增新的用户,您应到机器B的网页接口处去操作。但工作不止于此。只在机器B上新增新用户并不能使用户在机器B上收到邮件。在机器A上Email >> 高级选项 >> 邮件转送 处您应作如下设置︰

假设新用户在机器B上拥有帐号“user101”,您应将“映对到的内部网络地址”填入172.16.1.211,而在“其它主机所在的次网域”设为user101@zzzzzz.com。

针对机器B上的每个新用户,您都要做上面的这些步骤。

这个网页接口中的“次网域”称谓可能会有些让人误解-它的任务其实是处理邮件地址映对,以及发送映对的邮件至对应的IP地址。

此一方法的缺陷是︰当您在其它主机新增新的用户时,您必须回到A机器,在Email >> 高级选项 >> 邮件转送 选单中新增它们。

不过好处是,您可以利用在主机A的Email >> 基本设置 >> 域名/主机 页面中,所提供的“立即拒绝非本机收件人之投递信件,避免弹回发信人”选项勾取,去避免掉在一般邮件服务器中最常遭受到的邮件字典攻击。

垃圾邮件过滤/标示和病毒扫描的效能

在管理接口 Email >> 高级选项 >> 邮件转送 中,有些设置事项是针对邮件传送过滤的。它们可以用来储存“收到的”或“透过转寄服务发送的”邮件。此处也可以标示和过滤垃圾邮件,还有将病毒邮件扫除,以防其蔓延至下一个邮件主机。您可以在过滤邮件的服务器中 /home/filter 目录下找到“储存任何经过本主机的邮件”。

不过,若欲于邮件过滤器中使用过滤储存的这项功能,必须具备某些条件,例如,储存任何经过本主机的邮件 这个过滤选项,一定要能使邮件有“经过”过滤器的过程,也就是服务器本身不能是末端的服务器,储存邮件的动作才能真正运作。网络本身该如何去架构与安排,在接下来的范例中会有更详细的介绍。

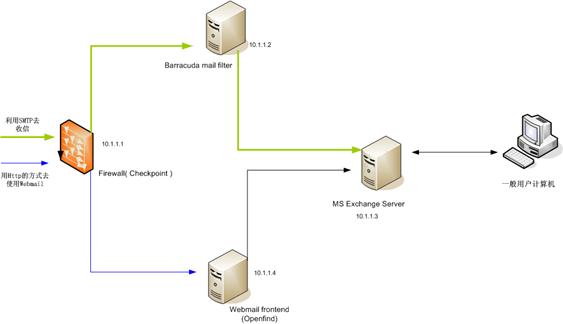

范例一︰在现存的邮件服务器前配置一个邮件过滤器

将Azblink企业版邮件服务器与其它邮件服务器配置到一起,它可以如一个独立的邮件过滤器那样去进行垃圾邮件过滤和病毒扫描。例如,在下面的图表中,所有的内进邮件都会首先到达邮件服务器A。然后,它们会被传送到最终的到达站邮件服务器B。这样,因为A并非是这些邮件的“最终的到达站”,它就扮演了一个纯邮件过滤器的角色了。

假设机器B是您的“原始的邮件服务器”,不具备处理垃圾邮件或进行病毒扫描的功能,可以引入A只去处理邮件上的病毒扫描或过滤垃圾邮件的任务。用户仍然是与机器B直接互动,像往常一样发送或接收邮件,而让机器A来进行垃圾邮件过滤和病毒扫描。

范例二︰针对若干邮件服务器的邮件过滤器

在上图中,B、C和D是邮件服务器。让A来处理垃圾邮件过滤/标示看起来是一个较好的选择。但B、C、D上都需要进行病毒扫描,以便将处理负载分发给若干服务器。一个特定的地方需要运行什么功能,是没有明确规则的-这取决于处理能力和邮件到达率的特性。通常,当某项任务无法在一个服务器上完成时,我们会将之分派到其它机器上,让若干机器一同来处理。

例如,您在机器A上打开了垃圾邮件过滤和病毒扫描功能,当邮件服务器的储存容量还比较大的时候,它可能会工作得很好。然而,当邮件到达率变得很高的时候,它处理起来就会花费很长的时间。所以,我们不建议在A上处理所有的事情,将处理负载分发给其它服务器是必要的。

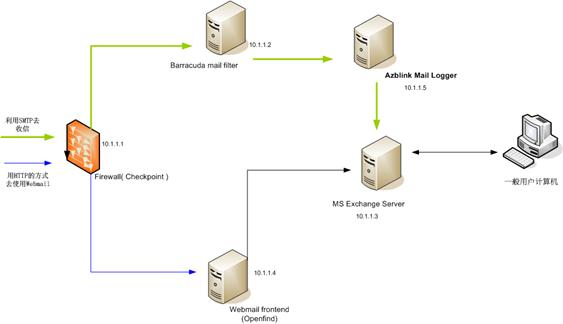

范例三︰以邮件记录器储存所有经过的邮件以便稽核

这里我们介绍一个方案,该方案将配合其它供货商所提供的网络设备,使用“储存任何经过本主机的邮件”功能来稽核邮件。在下图中,防火墙是Checkpoint的,垃圾邮件防火墙则由Barracuda提供。微软的Exchange服务器则用来接收邮件。在那些垃圾邮件抵达微软交换服务器之前,Barracuda 这台主机将会在邮件送达真正的邮件服务器之前,都会提供所有用户信件的保护。

我们的目的是使用一个独立的主机,在邮件抵达微软Exchange服务器之前,将它们额外储存一遍以作稽核。我们可以将此“邮件转送过滤服务器”当成“邮件记录服务器”,置于Barracuda邮件过滤器和微软Exchahge之间,以之记录所有抵达的邮件。

在此前,Barracuda邮件过滤器是将邮件送至微软Exchange服务器的,所以,现在我们需要将这些邮件的目的地改成Azblink的主机。当然,为顺利地从Barracuda设备接收邮件,您需要为Azblink的主机指定正确的域名(可以通过Email >> 基本设置 >> 域名/主机 的设置)。在Azblink 主机处,使用Email >> 高级选项 >> 邮件转送 ,在“储存任何经过本机的邮件”处点选复选框,使之具备“邮件纪录服务器”的功能。以上是针对来自外部的邮件。

而对于那些外送的邮件,必须要确保它们从微软Exchange服务器出来之后能顺利通过Azblink主机。这可以通过“转寄服务”来做到。在微软Exchange服务器上设置转寄服务主机( 在Exchange里的项目名称是Smart host ),使Azblink 主机成为“转寄服务客户端”。在 Email >> 高级选项 >> 转寄服务控制 处,我们应将之设置为允许自微软Exchange服务器而来的邮件。

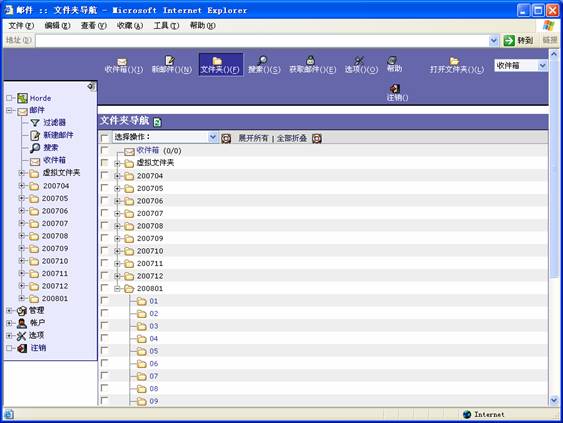

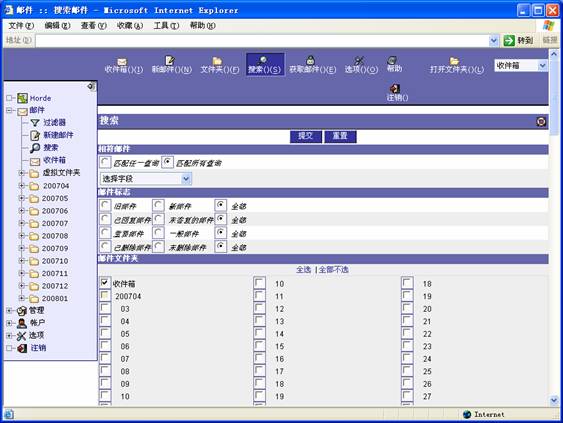

这样,所有外送/接收的邮件都会在邮件纪录服务器上留下一份副本。您可在Webmail接口用“filter”的帐号来检视那些被储存的邮件(“filter”是系统预设帐号,使用前须先至 System >> 用户 >> 重设帐号 将密码重设)。它们以YYYYMM/DD的格式编排,所以您可以轻松选取某特定日期的档案夹来查看邮件。另外,您也可以指定搜索条件,比如在邮件表头中的发件人和收件人名字,来查询某组织中的历史邮件。

“Samba”中也创建了“filter”的帐号。您可以在邮件纪录服务器上用该帐号来复制那些档案夹、做数据备份,也可以删除之。不过要注意一点,就是必须要避免硬盘空间的不足。

网页邮件配置— 以目录建构网页邮件代理

在前面的讨论中,我们没有提及防火墙外的用户如何去存取那些机器。困难点在于我们是在只有一个公共IP可用的状态下工作的。所以,那些如自防火墙至若干防火墙内部机器的端口转送的方法,需要若干公共IP地址来传送通讯给拥有相同TCP传输端口数字( SMTP or POP3 )的不同机器。所以,此方案并不适用于该案例,除非您打算SMTP和POP3是用不同的传输端口。

使用在应用层级的逻辑,能解决这一问题。这里介绍的允许人们存取防火墙内部不同机器上的邮件主机的方法,是透过http上的逻辑的。概念其实很简单︰我们标示一台主机到另一台主机的目录,这另一台主机可以透过http从防火墙外来存取。

让我们用下面的图表来解释更多的细节。A、B和C是位于防火墙内部的三台主机,相应拥有私有IP地址172.16.1.201,172.16.1.202,和172.16.1.203。

对进来的邮件,我们可以使用“邮件转送”将邮件分派给机器A、B和C。

为使防火墙外的用户能存取在A、B或C上的邮件箱,我们需要根据http的不同请求做相应的步骤,如果是http://zzzzzz.com:8082/hr类型的请求,那这类请求会到机器A。同样地,

http://zzzzzz.com:8082/eng → B ( http://172.16.1.202/ )

http://zzzzzz.com:8082/it → C ( http://172.16.1.203/ )

换句话说,源于http://zzzzzz.com:8082/hr的每个URL都会由机器A来处理。例如,防火墙外的某人发出了http://zzzzzz.com:8082/hr/apps/的请求,展示给他的网页是位于A( 172.16.1.201 )的web目录“/apps/”的页面。看起来就像是机器A上的内容,透过http://zzzzzz.com:8082/dirName,出现在web主机zzzzzz.com的一个特定的web目录下。

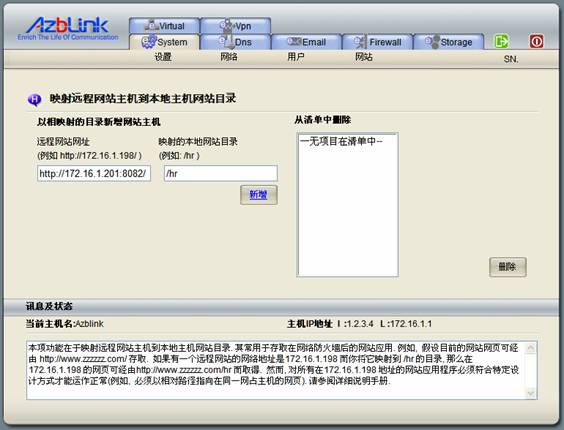

Azblink的企业版平台能够进行这类映像,所以防火墙后的全部主机都可以被映像到公共存取网页服务器的网页目录。所以,当您发出http请求时,这组机器看起来会像是同一台机器一样。可以在防火墙所在机器的网页接口处进行如下步骤的操作︰

浏览 System >> 网站 >> 代理映像 :

远程网站网址: http://172.16.1.201:8082/

映像的本地网站目录: /hr

这样,http://zzzzzz.com:8082/hr请求会根据您的需求到机器A( 172.16.1.201 )要求网页的响应。

当您想要存取防火墙内部机器上的网页应用程序时,网页应用程序会避免使用http://machineName/path/,而尝试去送出同一台主机上的针对html格式的网页或行动。使用“相对路径”而非“绝对路径”来送出同一台主机上的网页,将使网页应用程序在这一情形下能很顺畅地工作。这样,就没有什么可烦恼的了,用此方法可使该网页应用程序有良好运作。

在网页邮件代理下的网页邮件设置

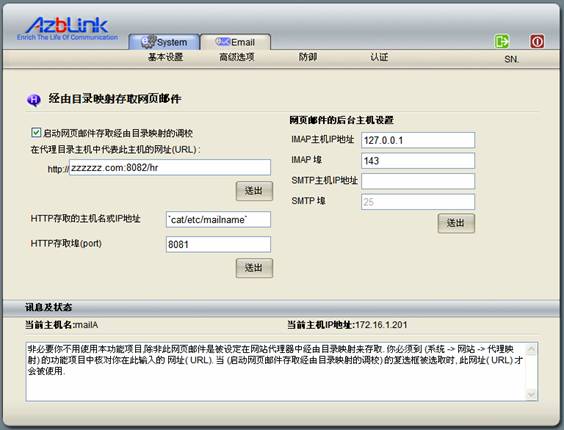

不幸的,网页邮件不能满足上面的采用“相对路径”的要求,它需要一些设置才能使之在上述情形下运作良好。在机器A上,Email >> 高级选项 >> 网页邮件代理 中人们怎样用那网页邮件存取经由目录映像的方法来存取主机呢?只需键入“http://zzzzzz.com:8082/hr”,核取“启动网页邮件存取经由目录映像的调校”选项并提交。

如此,机器A上的网页邮件就可以透过浏览器,使用网址http://zzzzzz.com:8082/hr/webmail/来存取了。同样的,在机器B和C上也可以透过这样来存取

http://zzzzzz.com:8082/eng/webmail/

http://zzzzzz.com:8082/it/webmail/

将“邮件转送”和 “网页邮件代理”相结合,防火墙内部多个机器却只有一个公共IP地址的解决方案就完成了。

网域认证钥匙

垃圾邮件的泛滥,已演变成人人厌恶的全民公敌,不仅不请自来,未经收信者同意就大量寄发电子邮件,而且通常还会隐藏寄件人,甚至伪造寄件人、发信日期、IP、原始发信记录..等。由于垃圾邮件通常是大量寄发,不但对收件人造成困扰,也会对ISP或公司邮件主机造成流量的负担与经济上的损失。所以现在有很多大型网站为了想解决这一类的问题,做了很多因应的防护措施,网域认证钥匙是其中之一。像Yahoo!反垃圾信小组就运用的这一类的技术,成效如何不得而知,但是却衍生出许多困扰,以下我们就此问题来探讨所谓的认证金钥,以及其运用方向与适合的应用方案。

范例一︰将网域认证钥匙加入邮件服务器中

假设在一般正当的公司,他们拥有自己的邮件服务器,但是他们的邮件服务器却没有网域认证钥匙。在平常跟其它也没有网域认证钥匙的邮件服务器沟通都没发生任何问题,但是只要遇到有检查网域认证钥匙的服务器(例如Yahoo!奇摩),就会有无法寄信的问题。那么,该怎样才能将网域认证钥匙加入邮件服务器当中呢?

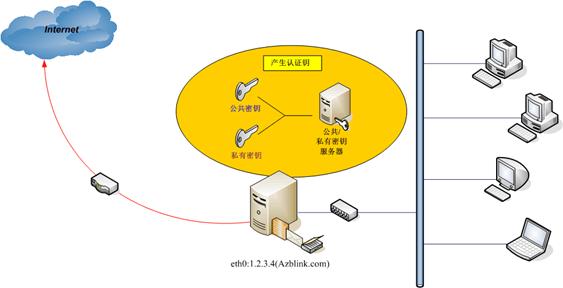

让我们利用上面的图示,来沙盘推演这一连串的步骤。首先,我们在Email >>认证 >> 产生认证钥 的页面里,按下“创建”,开始来产生认证钥,此时,系统的运作如上图所示,会分别产生公共密钥与私有密钥。我们在页面中看到的另一个检视的按钮,则是可以让您去检视目前的公共密钥。您可以先将文字框里所看到的公共密钥完整的复制下来,放在记事本里备用。

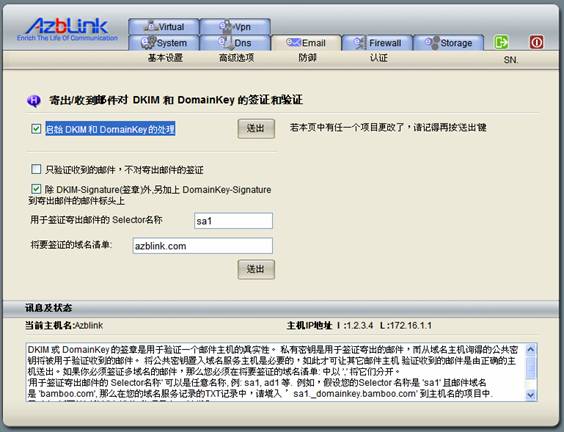

接下来我们到Email >> 认证 >> DKIM & DK 的页面,将“除 DKIM-Signature(签章)外,另加上 DomainKey-Signature 到寄出邮件的邮件标头上”项目勾取核认,并设置您的签证,如

“用于签证寄出邮件的 Selector名称”设置为sa1

“将要签证的域名清单”设置为此案例的域名azblink.com

按下送出后,若您还想再让您的认证更完备,到Email >> 认证 >> SPF & SID 的页面,核取该启始的项目。 由于在DKIM & DK页面中的“启始 DKIM 和 DomainKey 的处理”的项目是有任何更动便须重新启始的,所以我们留到最后这个步骤再核取。

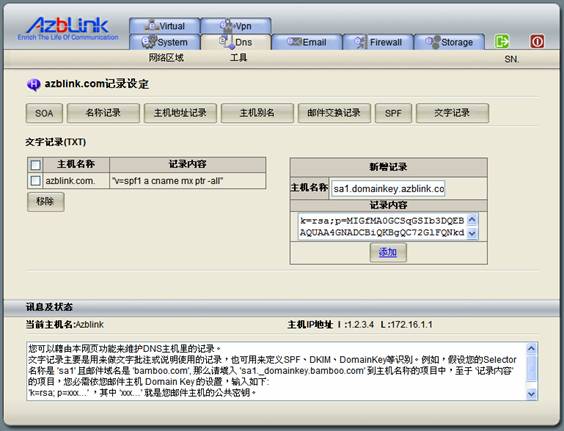

在认证的密钥产生好了,以及签证都设置完之后,我们再下来必须要做的事就是将它们都记录到DNS里。至 Dns >> 网络区域 >> 区域管理 ,点下欲加入网域认证钥匙的域名,寻找进阶画面中的文字记录,将方才在认证功能里产生的密钥与签证写入文字记录。网域认证钥匙的标准格式为

主机名:签证选择器(selector)._domainkey.域名

纪录内容:k=rsa; p=公共密钥

所以我们应该在此网域写入的文字记录就应该是

主机名 sa1._domainkey.azblink.com

纪录内容 k=rsa;

p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNAqCBiQKBgQDFXvxzHc3sqinFykJac2y7JvlA1DcbK

s4rjG/MbUeGdZRpNUT63FAZ4xJR3ltNiHHVHtE8midx+5cXxHL2X0JbKcytMiL+YD3NnLcD7P3

TRuv7t08lSut9oPEcqBpAiw00+0b9GdY6JBkJh+r5eHR/GGsR3O7wU0y9NNcQNJrpDQIDAQABeQ

按下添加,建好文字记录之后,不要忘记要再到 Dns >> 工具 >> 选项 中将DNS重置,纪录才能真正加载成功。

在网域认证钥匙加入邮件服务器之后,您自此邮件服务器所寄出任何信件就都会有网域认证钥匙了。

范例二︰针对若干邮件服务器的网域认证钥匙

某些企业在各部门间可能都拥有个别部门的邮件服务器,但是企业主一般又不希望这些部门的邮件服务器直接对外,因此藉由主机A充当邮件代理人主机。

在上图中,B和C是邮件服务器,主机A是做IP和域名的查询服务。由于B、C的部门邮件主机都要加上网域认证钥匙,以便能够将邮件寄送到各大网站,而不会莫名奇妙被拒收。在设置方面,B、C的主机名不能与主机A相冲突,如主机A在Email >> 基本设置 >> 域名/主机 的设置若是

邮件发送的特定域名: azblink.com

邮件发送的特定主机名: mail.azblink.com

范例三︰若干邮件服务器搭配邮件过滤器将网域认证金钥加入

假设甲公司因为营运范围扩大,新增加了多个部门,新部门与旧部门间皆拥有邮件服务器,却因添购设备时间点不同,所以规格也都不尽相同。由于某些部门的邮件服务器并没有所谓的网域认证金钥的功能,而公司方面于此时又希望能加强控管进出的邮件,以避免公司机密外泄…。

让A邮件服务器来做垃圾邮件的过滤/纪录的处理,和进出邮件的签证管理,如此不仅可强制监控公司内每一封进出的邮件,更可使每一封公司的邮件上都能拥有网域认证金钥。但B邮件服务器或是其它的转寄服务客户端服务器上都需要进行病毒扫描,以便将处理负载分摊给若干服务器。

例如,您在主机B上开启了转寄邮件客户端功能,并藉由主机A转寄信件,于是主机A就顺理成章的成了转寄服务伺服端。当邮件从主机B经由主机A寄出,您希望信件能够被加上了网络认证金钥,而且也能在主机A留下了一份复本纪录,该如何办到呢? 首先,主机A除了做转寄邮件伺服端(relay server)的相关设置之外,也要配合运用邮件转送(mail transport),才能让信件经由主机A顺利收发,并留下副本纪录;而要使所有的转寄邮件客户端都能有网络认证金钥,就必须要在A邮件服务器的Email >> 认证 >> DKIM & DK 里,加入主机B子网域的签证,如

用于签证寄出邮件的 Selector名称: sa1(主机A的selector名称)

将要签证的域名清单: azblink.com(主机A的域名),hr.azblink.com(主机B的subdomain)

还有DNS里也要建立相关的文字记录,如

主机名 sa1._domainkey.azblink.com

sa1._domainkey.hr.azblink.com

除此之外,在主机B的Email >> 高级选项 >> 转寄服务客户端 里之使用SASL验证项目中,一定得填入主机A所给予的帐号密码来做验证,如此才能让信件都被加入网络认证金钥。

此种架构的机器配置上是比较富有弹性的,不过,我们建议在主机A上需要使用较强大的机器,并尽量简化处理的事情,将处理负载分发给其它服务器是必要的。 |